《现代企业零信任安全构建指南》报告发布

图片

刚刚过去的2020年,肆虐全球的“新冠”疫情给各行各业带来极大的挑战,也让互联网远程工作、端云协同成为企业持续发展的必要条件,并成为目前人们工作和生活的新常态。在此背景下,我们看到了传统VPN网络在远程办公访问重压下暴露出性能和安全性方面的严重短板,设备瘫痪、利用漏洞绕过验证、设备失陷等屡见不鲜。同时,利用端到端连接构造的APT攻击持续高发,勒索病毒、邮件钓鱼、0day漏洞利用等攻击,也让我们目睹了网络边界防御手段,在面对端到端远程连接访问威胁的种种无奈。

传统安全边界防御模式在现代企业安全威胁态势和业务需求的双重重压下备受挑战,而零信任技术则成为突破传统安全防御架构瓶颈,探索新基建网络安全建设的重要理念和实践。

为了帮助国内用户深入了解零信任技术的发展及应用场景,帮助组织和企业更好地构建零信任安全能力,安全牛调研访谈了多家已经建设应用零信任安全能力的甲方用户,并征集邀请了奇安信、深信服、新华三、竹云科技、数篷科技、中兴通讯等六家零信任安全领域代表性厂商,分析研究其近年来成功实施的典型应用案例,撰写发布本次《现代企业零信任安全能力构建指南》研究报告(全行业零信任能力建设最佳实践与需求现状的调查报告),对零信任的能力模型、网络构建等实现技术进行了分析研究。

图片

零信任架构设计建议

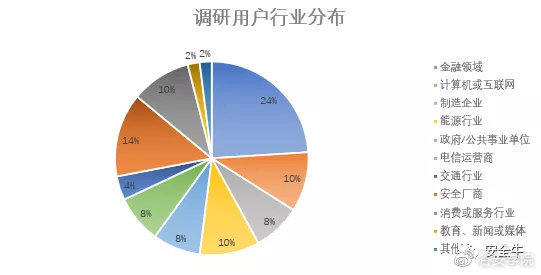

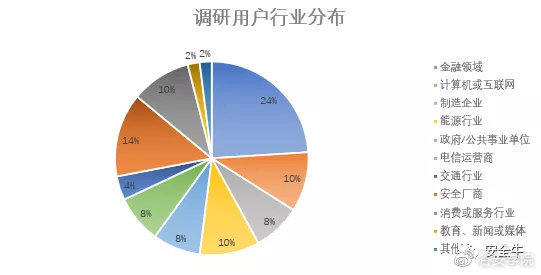

本次报告调研用户覆盖了金融、消费互联网、能源、制造企业、交通运输、政府/公共事业单位、电信运营商、教育等多个行业领域,其中千人以上规模的集团和大型企业占60%,中、小规模企业各占20%左右。通过实际访谈并提炼甲方用户和代表性技术厂商的对零信任安全发展的观点和思考,本次报告对当前国内用户的零信任安全应用需求进行了挖掘发现,有助于读者了解现阶段中国企业对零信任安全能力构建的看法和建设需求现状。

图片

调研数据分布

报告关键发现

本次调研发现,80%国内用户认为零信任还处于概念热度期,但对运用零信任安全相关解决企业数据中心远程访问、云计算服务访问、边缘计算、5G、新兴互联网等场景下的安全问题充满信心。

超过80%的调研用户表示有零信任应用计划,其驱动因素包括有外来的互联网风险、业务发展及疫情影响。

零信任应用将会融合网络安全、认证、加密、计算环境安全、数据安全等技术,构建基于熵减的开放性安全系统。企业用户在构建零信任网络的核心组件和支撑组件可以因地制宜,但身份验证或是未来零信任实践的基础。

当访问策略决策点前置时,企业安全能力和信任策略的可用性、有效性、可靠性将会成为新挑战。

基于云的零信任访问方案可以快速构建企业安全能力,帮助企业降低安全部署成本。同时,零信任技术可以将安全延伸到端,将成为未来端、边、管、云融合协同应用中端到端连接的新安全赛道。

目前用户认为零信任还没有技术/行业标准支撑,没有标准化的信任基线和通用的访问控制模型,企业规划没有可衡量的尺度,是零信任体系建设的主要挑战。另外,安全产品缺少开放标准,不同厂家的产品之间没有开放接口和互联互通,尽管市场上产品逐渐丰富,但多是各自孤立的系统,难与零信任核心组件形成有机融合。

部分用户认为零信任体系建设周期长、开发成本高,零信任投产上线后防御能力的增强和引入的风险不清晰,其效益无法量化评估,建设是否能得到公司领导层的有力支持是个挑战。零信任架构技术复合度高,安全运维的复杂度也是用户担心的主要问题之一。

本次报告中,我们从用户反馈、公开技术信息、产品资料、研发能力等维度,评估筛选出6家有较完善零信任安全技术能力和方案特点的安全厂商。调研发现:

奇安信和深信服为代表的综合网络安全厂商,其零信任方案理念核心多以身份认证为基础、安全访问控制为目标,结合既有安全组件和能力的优势,构造了各具优势特性的零信任安全解决方案;

新华三和中兴通迅作为综合网络通信背景厂商,正在利用其融合通信能力在5G、云计算、运营商、工业互联以及大型园区网等领域生态建设的优势,开启零信任安全架构在不同场景下的落地实践;

竹云科技作为身份安全代表厂商,利用全面身份化、融合认证、特权管理的优势能力,打造了细粒度持续验证鉴权的零信任访问控制解决方案;

数篷科技是近年来快速成长的初创新安全技术公司,以虚拟化和云计算相关技术为着力点构建了计算环境隔离为主的零信任解决方案。

报告目录摘要

第一章零信任概述

1.1 基本概念

1.2 驱动因素

1.3 发展历程

1.4 市场调研分析

1.5 技术成熟度

1.6 标准化现状

1.7 总结

第二章核心能力和技术实现

2.1 零信任架构

2.2 能力模型

2.3 技术实现

2.4 总结

第三章代表性应用场景

3.1 云计算应用

3.2 远程办公应用

3.3 远程会议/协同应用

3.4 特权访问应用

第四章企业零信任能力构建

4.1 企业零信任需求评估

4.2 遵循的基本原则

4.3 架构设计的建议

4.4 旧系统迁移的建议

4.5 新系统的建设建议

第五章代表性应用实践

5.1 银行远程办公的零信任应用

5.2 制造企业权限管控的零信任应用

5.3 流动数据管控的零信任应用

第六章零信任安全建设挑战

6.1 政策环境

6.2 安全效益

6.3 系统融合

6.4 实施过程

6.5 运维管理

零信任(CZTP)咨询入口:https://edugooann.wjx.cn/jq/103489243.aspx

《现代企业零信任安全构建指南》报告发布

游客

会员积分:201900

图片

刚刚过去的2020年,肆虐全球的“新冠”疫情给各行各业带来极大的挑战,也让互联网远程工作、端云协同成为企业持续发展的必要条件,并成为目前人们工作和生活的新常态。在此背景下,我们看到了传统VPN网络在远程办公访问重压下暴露出性能和安全性方面的严重短板,设备瘫痪、利用漏洞绕过验证、设备失陷等屡见不鲜。同时,利用端到端连接构造的APT攻击持续高发,勒索病毒、邮件钓鱼、0day漏洞利用等攻击,也让我们目睹了网络边界防御手段,在面对端到端远程连接访问威胁的种种无奈。

传统安全边界防御模式在现代企业安全威胁态势和业务需求的双重重压下备受挑战,而零信任技术则成为突破传统安全防御架构瓶颈,探索新基建网络安全建设的重要理念和实践。

为了帮助国内用户深入了解零信任技术的发展及应用场景,帮助组织和企业更好地构建零信任安全能力,安全牛调研访谈了多家已经建设应用零信任安全能力的甲方用户,并征集邀请了奇安信、深信服、新华三、竹云科技、数篷科技、中兴通讯等六家零信任安全领域代表性厂商,分析研究其近年来成功实施的典型应用案例,撰写发布本次《现代企业零信任安全能力构建指南》研究报告(全行业零信任能力建设最佳实践与需求现状的调查报告),对零信任的能力模型、网络构建等实现技术进行了分析研究。

图片

零信任架构设计建议

本次报告调研用户覆盖了金融、消费互联网、能源、制造企业、交通运输、政府/公共事业单位、电信运营商、教育等多个行业领域,其中千人以上规模的集团和大型企业占60%,中、小规模企业各占20%左右。通过实际访谈并提炼甲方用户和代表性技术厂商的对零信任安全发展的观点和思考,本次报告对当前国内用户的零信任安全应用需求进行了挖掘发现,有助于读者了解现阶段中国企业对零信任安全能力构建的看法和建设需求现状。

图片

调研数据分布

报告关键发现

本次调研发现,80%国内用户认为零信任还处于概念热度期,但对运用零信任安全相关解决企业数据中心远程访问、云计算服务访问、边缘计算、5G、新兴互联网等场景下的安全问题充满信心。

超过80%的调研用户表示有零信任应用计划,其驱动因素包括有外来的互联网风险、业务发展及疫情影响。

零信任应用将会融合网络安全、认证、加密、计算环境安全、数据安全等技术,构建基于熵减的开放性安全系统。企业用户在构建零信任网络的核心组件和支撑组件可以因地制宜,但身份验证或是未来零信任实践的基础。

当访问策略决策点前置时,企业安全能力和信任策略的可用性、有效性、可靠性将会成为新挑战。

基于云的零信任访问方案可以快速构建企业安全能力,帮助企业降低安全部署成本。同时,零信任技术可以将安全延伸到端,将成为未来端、边、管、云融合协同应用中端到端连接的新安全赛道。

目前用户认为零信任还没有技术/行业标准支撑,没有标准化的信任基线和通用的访问控制模型,企业规划没有可衡量的尺度,是零信任体系建设的主要挑战。另外,安全产品缺少开放标准,不同厂家的产品之间没有开放接口和互联互通,尽管市场上产品逐渐丰富,但多是各自孤立的系统,难与零信任核心组件形成有机融合。

部分用户认为零信任体系建设周期长、开发成本高,零信任投产上线后防御能力的增强和引入的风险不清晰,其效益无法量化评估,建设是否能得到公司领导层的有力支持是个挑战。零信任架构技术复合度高,安全运维的复杂度也是用户担心的主要问题之一。

本次报告中,我们从用户反馈、公开技术信息、产品资料、研发能力等维度,评估筛选出6家有较完善零信任安全技术能力和方案特点的安全厂商。调研发现:

奇安信和深信服为代表的综合网络安全厂商,其零信任方案理念核心多以身份认证为基础、安全访问控制为目标,结合既有安全组件和能力的优势,构造了各具优势特性的零信任安全解决方案;

新华三和中兴通迅作为综合网络通信背景厂商,正在利用其融合通信能力在5G、云计算、运营商、工业互联以及大型园区网等领域生态建设的优势,开启零信任安全架构在不同场景下的落地实践;

竹云科技作为身份安全代表厂商,利用全面身份化、融合认证、特权管理的优势能力,打造了细粒度持续验证鉴权的零信任访问控制解决方案;

数篷科技是近年来快速成长的初创新安全技术公司,以虚拟化和云计算相关技术为着力点构建了计算环境隔离为主的零信任解决方案。

报告目录摘要

第一章零信任概述

1.1 基本概念

1.2 驱动因素

1.3 发展历程

1.4 市场调研分析

1.5 技术成熟度

1.6 标准化现状

1.7 总结

第二章核心能力和技术实现

2.1 零信任架构

2.2 能力模型

2.3 技术实现

2.4 总结

第三章代表性应用场景

3.1 云计算应用

3.2 远程办公应用

3.3 远程会议/协同应用

3.4 特权访问应用

第四章企业零信任能力构建

4.1 企业零信任需求评估

4.2 遵循的基本原则

4.3 架构设计的建议

4.4 旧系统迁移的建议

4.5 新系统的建设建议

第五章代表性应用实践

5.1 银行远程办公的零信任应用

5.2 制造企业权限管控的零信任应用

5.3 流动数据管控的零信任应用

第六章零信任安全建设挑战

6.1 政策环境

6.2 安全效益

6.3 系统融合

6.4 实施过程

6.5 运维管理

零信任(CZTP)咨询入口:https://edugooann.wjx.cn/jq/103489243.aspx

21-02-20 16:48

1534

0

回复

暂无评论